Reciente investigación La empresa de ciberseguridad ESET proporciona detalles sobre una nueva campaña de ataque dirigida a los usuarios de teléfonos inteligentes Android.

El ciberataque, basado tanto en un complejo esquema de ingeniería social como en el uso de un nuevo malware para Android, es capaz de robar datos de comunicación de campo cercano de los usuarios para retirar efectivo de cajeros automáticos con NFC.

Mejoras técnicas constantes del actor de amenazas

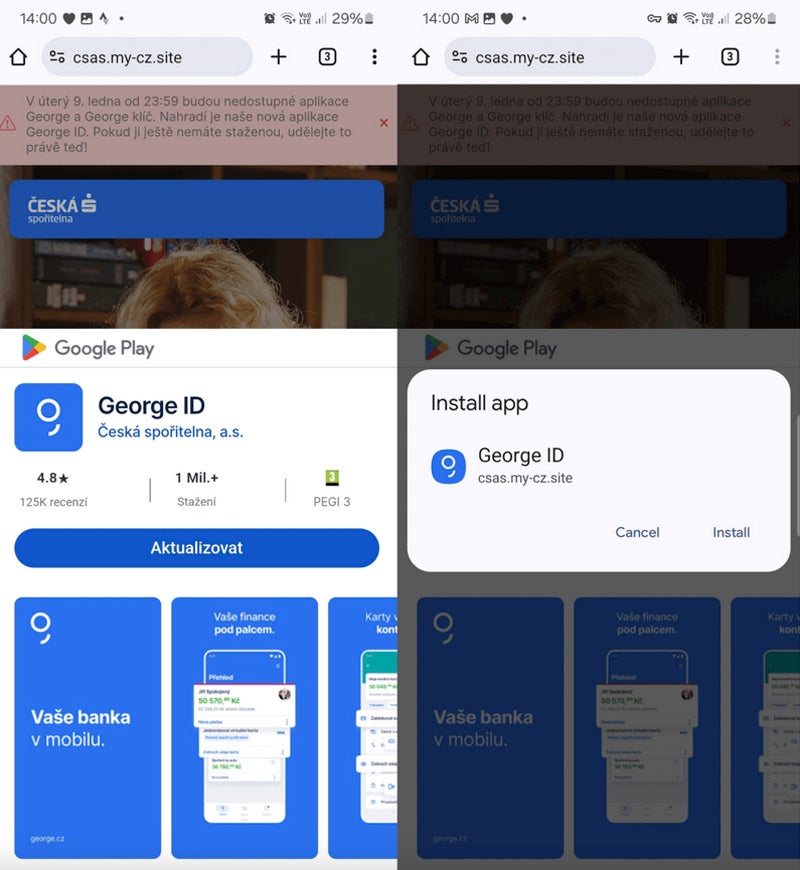

Como señaló ESET, el actor de amenazas inicialmente explotó la tecnología de aplicación web progresiva, que permite la instalación de una aplicación desde cualquier sitio web fuera de Play Store. Esta tecnología se puede utilizar con navegadores compatibles, como navegadores basados en Chromium en computadoras de escritorio o Firefox, Chrome, Edge, Opera, Safari, Orion y Samsung Internet Browser.

Las PWA, a las que se accede directamente a través de los navegadores, son flexibles y no suelen presentar problemas de compatibilidad. Una vez instaladas en los sistemas, las PWA se pueden reconocer por su icono, que muestra un pequeño icono adicional en el navegador.

Los ciberdelincuentes utilizan PWA para llevar a usuarios desprevenidos a sitios web de phishing de pantalla completa para recopilar sus credenciales o información de tarjetas de crédito.

El actor de amenazas involucrado en esta campaña pasó de las PWA a las WebAPK, un tipo de PWA más avanzado. La diferencia es sutil: las PWA son aplicaciones creadas con tecnologías web, mientras que las WebAPK utilizan una tecnología para integrar las PWA como aplicaciones nativas de Android.

Desde la perspectiva del atacante, el uso de WebAPK es más sigiloso porque sus íconos ya no muestran un pequeño ícono de navegador.

La víctima descarga e instala una aplicación independiente desde un sitio web de phishing. Esa persona no solicita ningún permiso adicional para instalar la aplicación desde un sitio web de terceros.

Esos sitios web fraudulentos a menudo imitar partes de Google Play Store para generar confusión y hacer creer al usuario que la instalación en realidad proviene de Play Store cuando en realidad proviene directamente del sitio web fraudulento.

Malware NGate

El 6 de marzo, los mismos dominios de distribución utilizados para las campañas de phishing de PWA y WebAPK observadas comenzaron a propagar de repente un nuevo malware llamado NGate. Una vez instalado y ejecutado en el teléfono de la víctima, abre un sitio web falso que solicita la información bancaria del usuario, que se envía al actor de la amenaza.

Sin embargo, el malware también incorporaba una herramienta llamada Puerta NFCuna herramienta legítima que permite la transmisión de datos NFC entre dos dispositivos sin necesidad de que el dispositivo esté rooteado.

Una vez que el usuario ha proporcionado información bancaria, esa persona recibe una solicitud para activar la función NFC desde su teléfono inteligente y colocar su tarjeta de crédito contra la parte posterior de su teléfono inteligente hasta que la aplicación reconozca exitosamente la tarjeta.

Ingeniería social completa

Si bien activar NFC para una aplicación y que se reconozca una tarjeta de pago puede parecer inicialmente sospechoso, las técnicas de ingeniería social implementadas por los actores de amenazas explican el escenario.

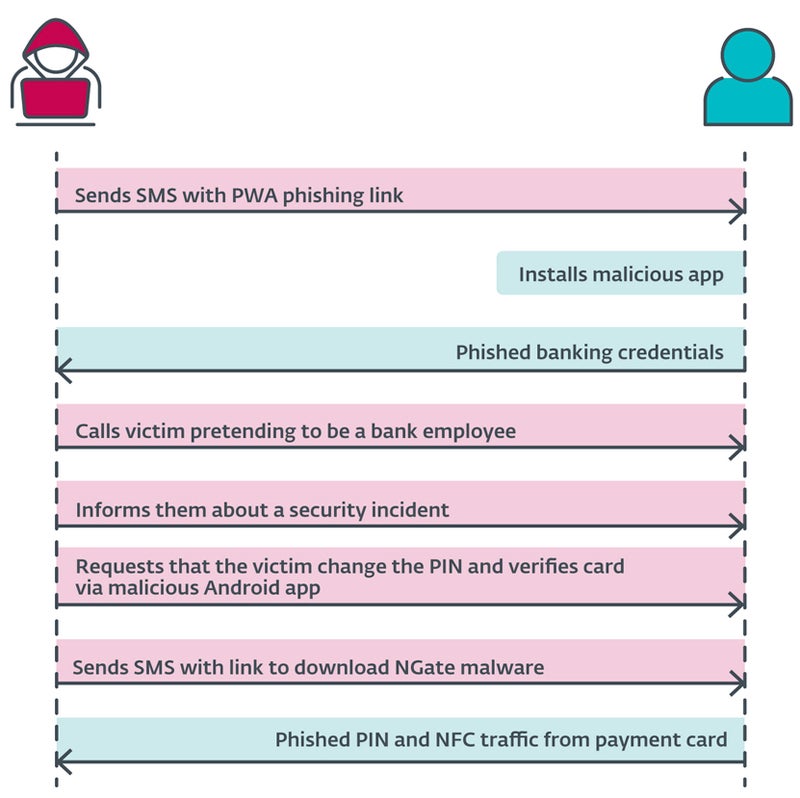

El cibercriminal envía un mensaje SMS al usuario, mencionando una declaración de impuestos e incluyendo un enlace a un sitio web de phishing que se hace pasar por empresas bancarias y conduce a una PWA maliciosa. Una vez instalada y ejecutada, la aplicación solicita las credenciales bancarias del usuario.

En ese momento, el actor de amenazas llama al usuario haciéndose pasar por la empresa bancaria. Se le informa a la víctima que su cuenta ha sido comprometida, probablemente debido al SMS anterior. Luego, se le solicita al usuario que cambie su PIN y verifique los datos de la tarjeta bancaria mediante una aplicación móvil para proteger su cuenta bancaria.

Luego, el usuario recibe un nuevo SMS con un enlace a la aplicación de malware NGate.

Una vez instalada, la aplicación solicita la activación de la función NFC y el reconocimiento de la tarjeta de crédito al presionarla contra la parte posterior del smartphone. Los datos se envían al atacante en tiempo real.

Monetizar la información robada

La información robada por el atacante permite realizar fraudes habituales: retirar fondos de la cuenta bancaria o utilizar información de tarjetas de crédito para comprar productos en línea.

Sin embargo, los datos NFC robados por el ciberatacante le permiten emular la tarjeta de crédito original y retirar dinero de los cajeros automáticos que utilizan NFC, lo que representa un vector de ataque no denunciado anteriormente.

Alcance del ataque

La investigación de ESET reveló que los ataques se produjeron en la República Checa, ya que solo se atacaron empresas bancarias de ese país.

Un sospechoso de 22 años fue detenido en Praga. Tenía en su poder unos 6.000 euros (6.500 dólares). Según la policía checa, ese dinero era el resultado del robo a las tres últimas víctimas, lo que sugiere que el autor de la amenaza robó mucho más durante esta campaña de ataques.

Sin embargo, como escriben los investigadores de ESET, “no se puede descartar la posibilidad de su expansión a otras regiones o países”.

Es probable que más cibercriminales utilicen técnicas similares en el futuro cercano para robar dinero a través de NFC, especialmente porque NFC se está volviendo cada vez más popular. popular Para desarrolladores.

Cómo protegerse de esta amenaza

Para evitar ser víctimas de esta campaña cibernética, los usuarios deben:

- Verifique la fuente de las aplicaciones que descargan y examine cuidadosamente las URL para garantizar su legitimidad.

- Evite descargar software fuera de fuentes oficiales, como Google Play Store.

- Evite compartir el código PIN de su tarjeta de pago. Ninguna entidad bancaria le pedirá nunca esta información.

- Utilice versiones digitales de las tarjetas físicas tradicionales, ya que estas tarjetas virtuales se almacenan de forma segura en el dispositivo y pueden protegerse con medidas de seguridad adicionales como la autenticación biométrica.

- Instale software de seguridad en los dispositivos móviles para detectar malware y aplicaciones no deseadas en el teléfono.

Los usuarios también deben desactivar la tecnología NFC en sus teléfonos inteligentes cuando no los utilicen, lo que los protege de robos de datos adicionales. Los atacantes pueden leer los datos de las tarjetas a través de carteras, billeteras y mochilas desatendidas en lugares públicos. Pueden utilizar los datos para realizar pequeños pagos sin contacto. Las fundas protectoras también se pueden utilizar para crear una barrera eficaz contra escaneos no deseados.

Si surge alguna duda en caso de que le llame un empleado de una empresa bancaria, cuelgue y llame al contacto habitual de la empresa bancaria, preferiblemente desde otro teléfono.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.